Wi-FI Protected Setup (WPS) Tidak Selamat: Inilah Sebabnya Anda Harus Melumpuhkannya

WPA2 dengan kata laluan yang kuat selamat selagi anda mematikan WPS. Anda akan mendapat nasihat ini dalam panduan untuk mengamankan Wi-Fi anda di seluruh web. Penyediaan Terlindung Wi-Fi adalah idea yang bagus, tetapi menggunakannya adalah satu kesalahan.

Penghala anda mungkin menyokong WPS dan kemungkinan diaktifkan secara lalai. Seperti UPnP, ini adalah ciri tidak selamat yang menjadikan rangkaian wayarles anda lebih mudah diserang.

Apakah Penyediaan Dilindungi Wi-Fi?

BERKAITAN: Perbezaan Antara Kata Laluan Wi-Fi WEP, WPA, dan WPA2

Sebilangan besar pengguna rumah semestinya menggunakan WPA2-Personal, juga dikenali sebagai WPA2-PSK. "PSK" bermaksud "kunci yang dikongsi bersama." Anda menyediakan frasa laluan tanpa wayar pada penghala anda dan kemudian menyediakan frasa laluan yang sama pada setiap peranti yang anda sambungkan ke rangkaian WI-Fi anda. Ini pada dasarnya memberi anda kata laluan yang melindungi rangkaian Wi-FI anda dari akses yang tidak dibenarkan. Penghala memperoleh kunci enkripsi dari frasa laluan anda, yang digunakannya untuk menyulitkan lalu lintas rangkaian tanpa wayar anda untuk memastikan orang tanpa kunci tidak dapat mengupingnya.

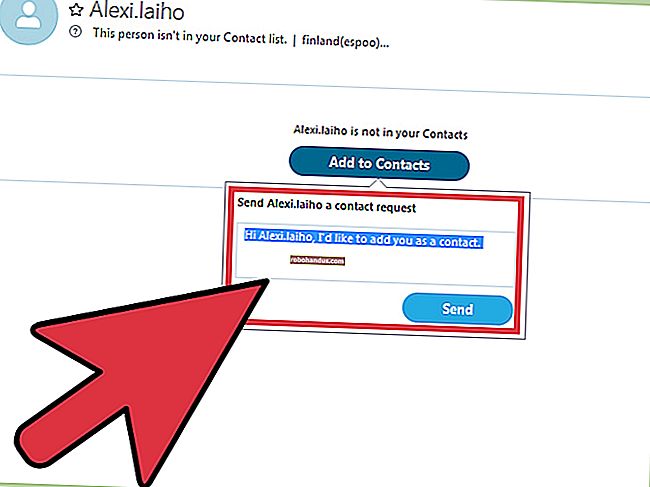

Ini mungkin sedikit menyusahkan, kerana anda harus memasukkan frasa laluan anda pada setiap peranti baru yang anda sambungkan. Wi-FI Protected Setup (WPS), dibuat untuk menyelesaikan masalah ini. Apabila anda menyambung ke penghala dengan WPS diaktifkan, anda akan melihat mesej yang mengatakan bahawa anda boleh menggunakan cara yang lebih mudah untuk menyambung daripada memasukkan frasa laluan Wi-Fi anda.

Mengapa Persediaan Dilindungi Wi-Fi Tidak Selamat

Terdapat beberapa cara yang berbeza untuk melaksanakan penyediaan dilindungi Wi-Fi:

PIN : Penghala mempunyai PIN 8 digit yang perlu anda masukkan pada peranti anda untuk menyambung. Daripada memeriksa PIN lapan digit sekaligus, penghala memeriksa empat digit pertama secara berasingan daripada empat digit terakhir. Ini menjadikan PIN WPS sangat mudah untuk “brute force” dengan meneka kombinasi yang berbeza. Hanya ada 11,000 kod empat digit yang mungkin, dan setelah perisian brute force memperoleh empat digit pertama dengan tepat, penyerang dapat beralih ke digit yang lain. Banyak penghala pengguna tidak habis selepas PIN WPS yang salah diberikan, yang membolehkan penyerang meneka berulang kali. PIN WPS boleh dipaksakan secara kasar dalam masa sehari. [Sumber] Sesiapa sahaja dapat menggunakan perisian bernama "Reaver" untuk memecahkan PIN WPS.

Push-Button-Connect : Daripada memasukkan PIN atau frasa laluan, anda hanya boleh menekan butang fizikal pada penghala setelah cuba menyambung. (Tombol ini mungkin juga merupakan tombol perisian pada layar penyiapan.) Ini lebih aman, kerana peranti hanya dapat terhubung dengan metode ini selama beberapa menit setelah tombol ditekan atau setelah satu perangkat tersambung. Ia tidak akan aktif dan tersedia untuk dieksploitasi sepanjang masa, seperti PIN WPS. Push-button-connect nampaknya sangat selamat, dengan satu-satunya kerentanan ialah sesiapa sahaja yang mempunyai akses fizikal ke penghala dapat menekan butang dan menyambung, walaupun mereka tidak mengetahui frasa laluan Wi-Fi.

PIN Wajib

Walaupun push-button-connect boleh dikatakan selamat, kaedah pengesahan PIN adalah kaedah asas wajib yang mesti disokong oleh semua peranti WPS yang disahkan. Betul - spesifikasi WPS memberi mandat bahawa peranti mesti melaksanakan kaedah pengesahan yang paling tidak selamat.

Pengilang penghala tidak dapat menyelesaikan masalah keselamatan ini kerana spesifikasi WPS memerlukan kaedah memeriksa PIN yang tidak selamat. Mana-mana peranti yang melaksanakan Wi-FI Protected Setup sesuai dengan spesifikasi akan rentan. Spesifikasi itu sendiri tidak bagus.

Bolehkah Anda Melumpuhkan WPS?

Terdapat beberapa jenis router di luar sana.

- Beberapa penghala tidak membenarkan anda mematikan WPS, tidak memberikan pilihan pada antara muka konfigurasi mereka untuk melakukannya.

- Beberapa penghala memberikan pilihan untuk mematikan WPS, tetapi pilihan ini tidak berfungsi dan WPS masih diaktifkan tanpa pengetahuan anda. Pada tahun 2012, kekurangan ini dijumpai di "setiap titik akses tanpa wayar Linksys dan Cisco Valet ... diuji." [Sumber]

- Beberapa penghala akan membolehkan anda mematikan atau mengaktifkan WPS, tanpa menawarkan kaedah pengesahan pilihan.

- Beberapa penghala akan membolehkan anda melumpuhkan pengesahan WPS berasaskan PIN semasa masih menggunakan pengesahan butang tekan.

- Beberapa penghala sama sekali tidak menyokong WPS. Ini mungkin yang paling selamat.

Cara Melumpuhkan WPS

BERKAITAN: Adakah UPnP adalah Risiko Keselamatan?

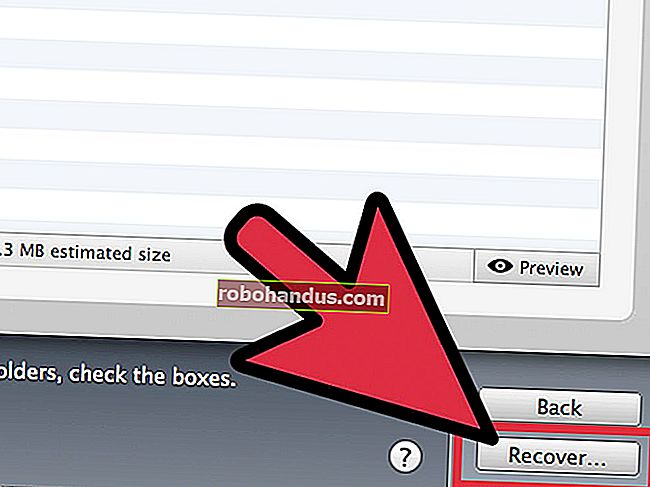

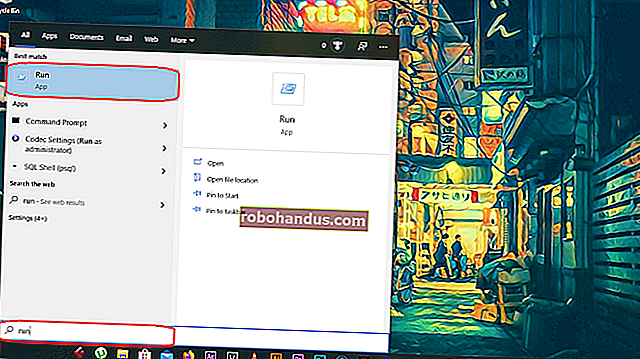

Sekiranya penghala anda membolehkan anda mematikan WPS, kemungkinan anda akan mendapat pilihan ini di bawah Wi-FI Protected Setup atau WPS di antara muka konfigurasi berasaskan webnya.

Anda sekurang-kurangnya harus mematikan pilihan pengesahan berasaskan PIN. Pada banyak peranti, anda hanya dapat memilih sama ada untuk mengaktifkan atau mematikan WPS. Pilih untuk mematikan WPS jika itu satu-satunya pilihan yang boleh anda buat.

Kami sedikit bimbang membiarkan WPS diaktifkan, walaupun pilihan PIN nampaknya dilumpuhkan. Memandangkan rekod pengeluar penghala yang mengerikan ketika datang ke WPS dan ciri-ciri tidak selamat lainnya seperti UPnP, tidak mungkin beberapa implementasi WPS akan terus membuat pengesahan berdasarkan PIN tersedia walaupun kelihatan seperti dilumpuhkan?

Pasti, secara teorinya anda boleh selamat dengan WPS diaktifkan selagi pengesahan berasaskan PIN dilumpuhkan, tetapi mengapa mengambil risiko? Yang benar-benar dilakukan oleh WPS adalah membolehkan anda menyambung ke Wi-Fi dengan lebih mudah. Sekiranya anda membuat frasa laluan yang mudah anda ingat, anda seharusnya dapat menyambung secepat mungkin. Dan ini hanya masalah pertama kali - setelah anda menyambungkan peranti sekali, anda tidak perlu melakukannya lagi. WPS sangat berisiko untuk ciri yang menawarkan faedah kecil.

Kredit Gambar: Jeff Keyzer di Flickr